Кибернетическая война: описание, методы и основные особенности кибератак

Содержание:

- Виды

- История

- Задний план

- Рапорт на отпуск и последующее увольнение

- История

- История

- Cyber Warfare | Manohar Parrikar Institute for …

- Виды

- Источник угрозы

- Выстрел в ногу

- Литература

- Кибернетическое и космическое пространство

- Конструктивные особенности тычкового ножа

- Cybersecurity experts are now expressing a growing sense of exhaustion and frustration

- В «Людях Путина» увидели клевету. Миллиардеры и «Роснефть» подали в суд на автора книги

- Motivations

- Литература[править | править код]

- История[править | править код]

- История кибервойн

- Что такое киберугрозы и кибероружие?

- Характерные черты

- Феномен кибервойны сегодня

- Звездные войны

- Анализ риска

- История

- Мифы про Суперджет

- История

- Ссылки

- Лучшие семена – с растений весенней посадки

- Литература

Виды

По целям и задачам военные действия в кибер-пространстве делятся на две категории: шпионаж и атаки.

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

Задний план

Рапорт на отпуск и последующее увольнение

Каждый военнослужащий, решивший уволиться по собственному желанию, имеет право на использование имеющегося у него периода отдыха по его прямому назначению. В таком случае для реализации данной возможности ему необходимо будет подать начальству рапорт на предоставление отпуска с последующим увольнением.

В таком случае официальные отношения между работодателем и работником будут закончены в последний рабочий день служащего, перед началом периода отдыха. Если во время нахождения в отпуске сотрудник уйдет на больничный, общее время этого отпуска продлению подлежать не будет.

Что же касается установленных сроков – рапорт на отпуск может быть написан служащим абсолютно в любое время, вне зависимости от срока действия заключенного контракта, а также от иных нюансов.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

Cyber Warfare | Manohar Parrikar Institute for …

Виды

По целям и задачам военные действия в кибер-пространстве делятся на две категории: шпионаж и атаки.

Атаки

Специалисты выделяют следующие виды атак в интернете:

- Вандализм — использование хакерами[прояснить] интернета для порчи интернет-страниц, замены содержания оскорбительными или пропагандистскими картинками.

- Пропаганда — рассылка обращений пропагандистского характера или вставка пропаганды в содержание других интернет-страниц.

- Сбор информации — взлом частных страниц или серверов для сбора секретной информации и/или её замены на фальшивую, полезную другому государству.

- Отказ сервиса — атаки с разных компьютеров для нарушения функционирования сайтов или компьютерных систем.

- Вмешательства в работу оборудования — атаки на компьютеры, которые занимаются контролем над работой гражданского или военного оборудования, что приводит к его отключению или поломке.

- Атаки на пункты инфраструктуры — атаки на компьютеры, обеспечивающие жизнедеятельность городов, их инфраструктуры, таких как телефонные системы, водоснабжения, электроэнергии, пожарной охраны, транспорта и т. д.

Источник угрозы

Зависимость госучреждений, предприятий и простых граждан от интернета значительно возросла. Соответственно, кибератаки одного государства, направленные против другого, могут нанести весомый ущерб экономике страны, так что кибервойна является реальной угрозой. При этом создание компьютерного вируса или «троянского коня» обойдется значительно дешевле, чем разработка и покупка оружия и ракет, а урон, нанесенный кибервторжением, может превзойти самые смелые ожидания.

ИБ специалисты делят киберпространство на три уровня:

- физический (к этому уровню относятся сетевое оборудование, кабели и инфраструктура);

- семантический (всевозможные данные, которые передаются в сети);

- синтаксический (связующее звено между первым и вторым уровнем).

Точно так же можно разделить и кибератаки:

- семантические — уничтожаются, меняются или похищаются данные;

- синтаксические — нарушаются потоки передачи данных, в том числе с помощью вредоносных программ;

- физические — выводятся из строя реальные инфраструктурные объекты.

Главная цель, которую преследуют государства, ведущие кибервойны, — вывод из строя инфраструктуры стратегического значения (финансовой, энергетической, промышленной, транспортных сетей, санитарной системы и др.) их противников.

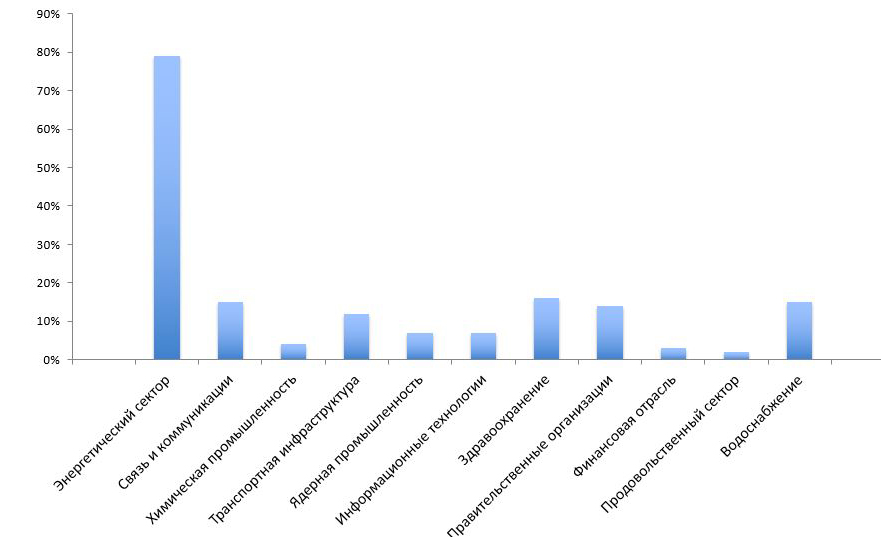

По статистике компании «АМТ Груп» (см. диаграмму) видно, что главной целью кибератак стал топливно-энергетический комплекс. Очень часты случаи, когда некий объект атакуют не ради него самого, а с целью навредить энергетике.

Следует напомнить о кибератаке 2009 года, которая была направлена на бразильскую ГЭС. В ее результате без света остались порядка 60 миллионов жителей. Была парализована вся инфраструктура нескольких городов.

Новые технологии дают серьезный толчок развитию способов ведения кибервойны (cyberwarfare). Многие государства создали кибервойска и выделяют средства для создания систем защиты.

Выстрел в ногу

Возникает и вопрос о допустимости и этичности практики кибервзлома и, по сути, кибервымогательства на государственном уровне. «Идея, в рамках которой мы можем использовать наступательные возможности в киберпространстве, чтобы добиться такого же эффекта, как в результате диверсий, при том что подобные операции будут характеризоваться значительным масштабом и бюджетом, (…) — не уверен, что это сработает», — заявил Том Боссерт, до апреля 2018 года занимавший пост советника по вопросам национальной безопасности в Белом доме. «Хочется быть уверенным в том, что мы не дойдем до эскалации взаимных кибератак, где мы потеряем больше, чем противная сторона», — отметил специалист в интервью порталу Wired.

США_кибер

Фото: ИЗВЕСТИЯ/Алексей Майшев

Фото: ИЗВЕСТИЯ/Алексей Майшев

А шансов на то, что США по сравнению с Россией в подобном конфликте могут оказаться в заведомо проигрышном положении, немало. Энергетическая и транспортная инфраструктура Соединенных Штатов, например, отличается более высоким уровнем автоматизации и цифровизации, а значит, и возможностей для взлома ее компьютерных систем значительно больше.

В том, что действия Белого дома и киберкомандования дадут желаемый результат и защитят США от пресловутых русских хакеров, сильно сомневается и Джей Майкл Дэниел, занимавший должность координатора по вопросам кибербезопасности в администрации президента-демократа Барака Обамы. По его словам, сейчас США переходят к наступательной тактике, не представляя возможных последствий такого шага. «Это во многих отношениях неизведанная территория, — сказал Дэниел в интервью Wired. — И мы сами себя затягиваем в ситуацию, которая складывалась перед Первой мировой войной — тогда определенные действия, направленные на сдерживание, как раз породили ответную реакцию».

Литература

- на русском языке

- Овчинский В. С., Ларина Е. С. Кибервойны XXI века.О чём умолчал Эдвард Сноуден. — М.: Книжный мир, 2014. — 352 с. — ISBN 978-5-8041-0723-0.

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18-24.

Кибернетическое и космическое пространство

А сейчас о насущном, о том что реально и серьезно. То есть о создании комплексов, способных подавлять или создавать серьезные помехи системам связи и компьютерному обеспечению потенциального противника. Это все называется кибероружием.

Сейчас под этим термином понимаются различные программные и технические средства, направленные на эксплуатацию уязвимостей в системах передачи и обработки информации потенциального противника. А это – страшная штука. Представьте себе, что вам удалось вывести из строя компьютеры, управляющие системой противовоздушной обороны (ПВО) страны-противника. Это значит, что, можно лететь и эту страну бомбить почем зря. Хотя бы теми же стратегическими бомбардировщиками. То же относится и к системам противоракетной обороны (ПРО), которая при таком раскладе тоже превратится в груду бесполезного металла. Как и все системы нападения, включая стратегические. Вот, например, всплывает атомная подводная лодка, чтобы получить целеуказание (под водой она находится в автономном плавании – радиосигналы через толщу вод не проходят). Ну, всплыла. А тут ни ответа, ни привета. Связи нет. И что делать?

Да бог бы с ними с вояками! Но ведь достаточно вывести из строя управляющие компьютеры – и вся энергетика остановится. И случится коллапс, полный блэкаут. Связи нет, света нет, города погружены во тьму. Воды нет и даже канализация и та толком не работает.

Вроде и войны-то нет — солнышко светит, птички летают. А жить невозможно. Это, на самом деле, глобальная проблема. Человечество с ней еще вплотную не столкнулось. Но час «Х» все ближе и ближе. Технический прогресс делает цивилизацию все более и более уязвимой.

Конструктивные особенности тычкового ножа

Тычковые ножи имеют очень простую, но при этом уникальную конструкцию. Убедиться в оригинальности данного приспособления можно просмотрев ножи тычковые фото, там наглядно можно рассмотреть конструктивные особенности этого приспособления и наличие на нем декоративных элементов. Любой нож тычкового типа состоит из двух основных элементов, а именно клинка и рукоятки. Относительно клинка рукоятка располагается перпендикулярно – это главная особенность ножей такого типа. Благодаря простой форме, изготовить такое приспособление можно самостоятельно и сделать это можно проглядывая тычковый нож фото.

Несмотря на то, что конструкция таких ножей идентичная, формы лезвия и рукоятки могут существенно отличаться. Клинок тычкового ножа может иметь вытянутую, тонкую или короткую треугольную форму. Встречаются варианты таких ножей, клинки которых имеют фигурное лезвие, естественно, что смотрятся такие модели очень оригинально и стильно. Форма клинка тычкового ножа существенно влияет на его назначение и принцип использования. Изучить, как правильно использовать приспособления разного вида можно просмотрев тычковый нож видео

Покупая тычковый нож, человек должен обязательно обращать внимание на форму и конструкцию клинка, поскольку конкретный вариант этого элемента оружия предназначен для выполнения определенных целей

В качестве примера стоит отметить, что если тычковый нож приобретается с целью самообороны, то лучше, если он будет иметь короткое лезвие

Более важно уделять внимание рукоятке, поскольку она должна быть удобной и надежной. Оптимальным вариантом ножа для выполнения различных задач считается тычковый нож колдстил (на фото третий слева), поскольку он выпускается в разных модификациях

Что касается формы рукоятки тычкового ножа, то сейчас встречаются модели с абсолютно разными формами рукоятки

Что касается формы рукоятки тычкового ножа, то сейчас встречаются модели с абсолютно разными формами рукоятки

Если нож приобретается в качество сувенира или подарка, тогда важно чтобы ручка была красивой и необычной. Но если нож будет использоваться для самообороны, тогда рекомендуется отдавать предпочтение моделям с большой ручкой. Обусловлено это тем, что чем тоще рукоятка тычкового ножа, тем плотнее и удобнее он будет размещаться в руке

На сегодняшний день можно встретить модели складных тычковых ножей, которые также достаточно удобны, надежны и долговечны

Обусловлено это тем, что чем тоще рукоятка тычкового ножа, тем плотнее и удобнее он будет размещаться в руке. На сегодняшний день можно встретить модели складных тычковых ножей, которые также достаточно удобны, надежны и долговечны.

Несмотря на то, что нож тычкового типа сейчас представлен в большом ассортименте, и приобрести его совершенно не сложно ввиду невысокой стоимости, многие люди все-таки изготавливают такие ножи самостоятельно. Обусловлено это тем, что выполняя такое приспособление своими руками, человек может сэкономить личные деньги и изготовить именно тот вариант ножа, который необходим для его целей

Но для того чтобы самодельный тычковый нож был действительно качественным, практичным и надежным, очень важно правильно изготовить клинок для него. Если человек не уверен в том, что он может правильно изготовить клинок для тычкового ножа, то лучше приобрести уже готовое лезвие и просто приделать к нему рукоятку. Перед тем как начать изготовление тычкового ножа, нужно определиться с моделью этого приспособления

Выбрать оптимальный вариант и внешний вид приспособления, можно просмотрев лучшие тычковые ножи

Перед тем как начать изготовление тычкового ножа, нужно определиться с моделью этого приспособления. Выбрать оптимальный вариант и внешний вид приспособления, можно просмотрев лучшие тычковые ножи.

Изготавливая нож тычкового типа самостоятельно, человек должен помнить, что делает его для себя и поэтому нужно очень ответственно отнестись к этому процессу. От того насколько качественно выполнен нож и какие материалы использовались в процессе его изготовления зависит долговечность и что самое главное, надежность приспособления. Поскольку тычковый нож это в большинстве случаев предмет для самообороны, он должен отвечать высоким стандартам качества и прочности. Помимо этого, для того чтобы использование такого ножа было удобным и эффективным, он должен иметь правильно продуманные конструктивные особенности.

«Тычковый нож» прочитали 3340 раз(а)

Cybersecurity experts are now expressing a growing sense of exhaustion and frustration

China has denied having anything to do with the attack. Chinese foreign ministry spokesman says the country “firmly opposes and combats cyber attacks and cyber theft in all forms” and pointed out that blaming a specific nation was a “highly sensitive political issue.”

Both of these incidents show just how fragile modern networks are. It also shows how sophisticated state-sponsored hackers are whenever they attempt to identify “hard-to-find vulnerabilities” or even create them themselves to conduct espionage operations. They both involve complex cyberattacks with an initial attack on many computers, which then narrowed as the attack was able to be more focused. Both took the organizations attacked weeks or months to resolve.

В «Людях Путина» увидели клевету. Миллиардеры и «Роснефть» подали в суд на автора книги

Motivations

Military

In the U.S., General Keith B. Alexander, first head of the recently formed USCYBERCOM, told the Senate Armed Services Committee that computer network warfare is evolving so rapidly that there is a «mismatch between our technical capabilities to conduct operations and the governing laws and policies. Cyber Command is the newest global combatant and its sole mission is cyberspace, outside the traditional battlefields of land, sea, air and space.» It will attempt to find and, when necessary, neutralize cyberattacks and to defend military computer networks.

Alexander sketched out the broad battlefield envisioned for the computer warfare command, listing the kind of targets that his new headquarters could be ordered to attack, including «traditional battlefield prizes – command-and-control systems at military headquarters, air defense networks and weapons systems that require computers to operate.»

One cyber warfare scenario, Cyber ShockWave, which was wargamed on the cabinet level by former administration officials, raised issues ranging from the National Guard to the power grid to the limits of statutory authority.

The distributed nature of internet based attacks means that it is difficult to determine motivation and attacking party, meaning that it is unclear when a specific act should be considered an act of war.

Civil

Potential targets in internet sabotage include all aspects of the Internet from the backbones of the web, to the Internet Service Providers, to the varying types of data communication mediums and network equipment. This would include: web servers, enterprise information systems, client server systems, communication links, network equipment, and the desktops and laptops in businesses and homes. Electrical grids and telecommunication systems are also deemed vulnerable, especially due to current trends in automation.[]

Private sector

Computer hacking represents a modern threat in ongoing industrial espionage and as such is presumed to widely occur. It is typical that this type of crime is underreported. According to McAfee’s George Kurtz, corporations around the world face millions of cyberattacks a day. «Most of these attacks don’t gain any media attention or lead to strong political statements by victims.» This type of crime is usually financially motivated.

Литература[править | править код]

- на русском языке

- Овчинский В. С., Ларина Е. С. Кибервойны XXI века.О чём умолчал Эдвард Сноуден. — М.: Книжный мир, 2014. — 352 с. — ISBN 978-5-8041-0723-0.

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18—24.

История[править | править код]

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

История кибервойн

Как известно, история в современном мире является в значительной степени инструментом информационного противоборства. Не избежала этой доли и весьма короткая история кибервойн. Например, в электронном журнале «Вестник НАТО», в статье «История кибератак: хроника событий» история кибервойн начинается с якобы имевшей место в апреле 2007 г. атаки на эстонские государственные сайты и сети со стороны неизвестных иностранных злоумышленников. Вторым ключевым событием кибервойн журнал считает взлом и вывод из строя иностранными злоумышленниками интернет-сетей в Грузии в августе2008 г.

При этом, и в первом и во втором случаях, вне зависимости от их реальности имели место кибератаки, никак не связанные с нарушением работы критически важных инфраструктурных сетей и объектов. В этом смысле четкое понимание кибервойн, как воздействия из киберпространства на материальные объекты, сети, системы является чрезвычайно важным.

Исходя из этого, большинство экспертов считает, что установленные случаи использования кибероружия, т.е. фактически кибервойны, связаны с деятельностью Соединенных Штатов и Израиля. А в части кибершпионажа несомненное первенство держит Китай.

Масштабное применение кибероружия впервые имело место по данным «Лаборатории Касперского» в Иране в 2010 г. В отличие от обычных вредоносных программ, работающих в популярных операционных системах, примененный против Ирана вирус Stuxnet был специально создан для проникновения в автоматизированные системы, регулирующие и управляющие определенным типом оборудования, связанным с конкретными технологическими цепочками в атомной промышленности.

Первоначально никто не брал на себя ответственность за создание и использование этого вируса, однако, не так давно американские официальные лица подтвердили, что он был создан в системе АНБ с участием израильских компаний для противодействия иранской атомной программе. Еще более сложная, многокомпонентная боевая программа была применена американцами и израильтянами против нефтяных терминалов и нефтеперерабатывающих заводов все того же Ирана.

Кроме того, были зафиксированы случаи использования компьютерных вирусов для вывода из строя систем SCADA крупнейшей саудовской нефтяной и катарской газовых компаний.

Серьезным уроком краткой истории кибервойн является тот факт, что некоторые страны быстро поняли, что кибероружие является дешевым и эффективным способом противодействия высокотехнологичным вооружениям. Характерным примером использования кибероружия является перехват системы управления новейшим американским беспилотником и его принудительная посадка на территории Ирана.

По данным ведущих компаний в сфере информационной безопасности в последние год- два наблюдается буквально эскалация кибервооружений. В последнее время были обнаружены такие многофункциональные программы слежения, шпионажа и доставки боевых вирусов, как Flame и Jaiss. По мнению «Лаборатории Касперского», поддержанному крупнейшими экспертами самых различных стран, разница между Stuxnet и обнаруженными новыми многофункциональными программами кибервойны примерно такая же, как между рядовым эсминцем и самым современным авианосцем.

Еще одним уроком кибервойн является тот факт, что согласно данным печати и отдельным отрывочным заявлениям официальных лиц, над этими и другими видами кибервооружений в виде целевых вирусов и многофункциональных программ непосредственно трудились частные компании, а иногда даже группы специально нанятых хакеров. Такой подход полностью соответствует принятому, например, США активному привлечению частных компаний к выполнению функций внутри военных и разведывательных структур.

Подобная тактика позволяет государствам отмежовываться от актов киберагрессий и кибертерроризма. В этой связи наводят на размышления факты, всплывшие в ходе скандала со Э.Сноуденом. Например, выяснилось, что, в АНБ до 70% не только исследовательских, но и текущих оперативных работ выполняется частными подрядчиками. По имеющимся данным такая же картина характера для Великобритании, Израиля и ряда других стран.

Что такое киберугрозы и кибероружие?

До сих пор различные СМИ, хотя и постоянно оперируют понятиями «кибервойна», «киберугрозы», «кибероружие», так и не научились правильно применять эти понятия. Чаще всего, это происходит из-за того, что журналисты просто вырывают данные понятия из контекста, и вставляют их в различные статьи. Вследствие этого, под кибервойной многие обыватели понимают следующее:

- Пропаганда в интернете и других источниках различных радикальных идей;

- Попытки взлома банковских счетов;

- Любые операции, целью которых становится взлом или повреждение компьютеров или программ.

Так же размыто и неопределённо понятие «киберугроза». Чаще всего СМИ подводят под это понятие любую информацию в сети, которая имеет экстремистский характер. Различные антивирусы в их изложении являются средствами борьбы с киберугрозой, а сами компьютерные вирусы и являются этой самой киберугрозой.

Кибероружием чаще всего называют различные утилиты, призванные обеспечивать безопасность компьютеров и сетей.

Характерные черты

Команда «кибервоинов» ВВС США

С распространением компьютерных технологий, много граждан, предприятий и государственных учреждений стали зависеть от сети Интернет в повседневной жизни. Использование интернета для атак компьютерных систем другого государства может нанести значительный ущерб его экономике и создать разлад в повседневной жизни страны. В отличие от кибер-атак прошлого сейчас кибервойна представляет собой угрозу для национальной безопасности страны и воспринимается многими как серьёзная угроза безопасности государства.

Кроме того, разведывательные организации многих стран занимаются шпионажем в интернете: собирают информацию, взламывают компьютерные системы других государств, занимаются диверсионной деятельностью и экономическим шпионажем. В частности, Китай обвиняли в организации атак на сайты США, Германии, Индии. Китай, однако, отрицает причастность государственных учреждений в организации атак.

В связи с развитием новых технологий уровень кибервойны постоянно совершенствуется

Некоторые государства начинают уделять защите от кибервойны должное внимание — выделяют необходимые средства для организации систем защиты и поддерживают специальные подразделения, основной задачей которых является совершенствование интернет-безопасности страны и защиты от нападений.

Феномен кибервойны сегодня

- Пропаганду;

- Разжигание классовой или религиозной вражды;

- Кибершпионаж;

- Хакерские атаки на сервера и компьютерные системы.

Среди военных и специалистов по информационной безопасности термин «кибервойна» стал использоваться примерно с 2007 года. С этого времени появилось чёткое разделение на информационные войны и кибервойны. В первую очередь, это произошло в тех странах, которые являются мировыми лидерами в области производства компьютеров и различного программного обеспечения к ним.

Сейчас информационные войны отличаются от кибервойн различными средствами воздействия:

- Информационные войны имеют цель полностью или частично изменить массовое или индивидуальное сознание объекта или объектов, на которые они направлены. В отличие от кибервойн, возраст которых насчитывает не более 30 лет, информационные войны велись ещё в глубокой древности. Появление интернета смогло вывести уровень информационных войн на новую высоту, придав им небывалую масштабность и эффективность;

- Кибервойны представляют собой целенаправленное воздействие (в виде различных программных кодов) на различные материальные объекты. Данное воздействие своей конечной целью может иметь вывод объекта из строя, нарушение работы объекта или полный переход объекта под управление противника.

В любом случае, в отличие от информационной войны, которая может длиться годами, кибервойна может мгновенно привести к непоправимым разрушениям. Достаточно вспомнить Чернобыль, чтобы понять, к чему может привести сбой на атомной или гидростанции.

Звездные войны

А в США еще в 2010 году было создано кибернетическое командование на базе Второй армии, которая сосредоточилась на операциях в киберпространстве и ведении соответствующих исследований и разработок.

Казалось бы, а нам-то что? Отключим «мировую паутину», будем жить автономно. Вон уже и закон о суверенном Рунете приняли. И Вторая армия США до нас не доберется! Но «гладко было на бумаге, да забыли про овраги». А овраги эти расположены не на земле, а в космосе.

По поводу космического оружия сейчас много чего пишут. Все началось еще при Рональде Рейгане, с его программой стратегической оборонной инициативы (СОИ). Напомним, что эта программа предусматривала вывод на околоземную орбиту системы спутников, которые, используя лазерное оружие, должны были сбивать советские межконтинентальные баллистические ракеты. СССР на это «не развелся», аналогичную систему создавать не стал. И начал готовить «ассиметричный ответ». Спустя десятилетия этот асимметричный ответ привел к созданию гиперзвукового оружия, о котором мы поговорим в последующих публикациях. Впрочем, у американцев ничего не получилось — СОИ так и не была создана.

С тех времен воды много утекло. О размещении оружия, в том числе и ядерного, в космосе до сих пор говорят достаточно много. Но, представляется, что это только разговоры. Во-первых, чтобы народ попугать, во-вторых, деньжат из бюджета получить. При этом надо понимать, что использования космоса в военных целях – это не очередная «страшилка». Просто речь идет не о каких-то бомбах, а о создании глобального спутникового интернета. Но это – тема последующего разговора.

Анализ риска

В настоящее время каждый технологический процесс контролируется информационными технологиями — будь то даже регулировка дорожного движения, малейшее нарушение в которой вызовет серьезные проблемы. Активное использование технологий сделало цивилизацию зависимой, а следовательно, уязвимой. Поэтому предугадать последствия кибератаки невозможно.

Многие страны обеспокоились безопасностью своих информационных систем и вписали ее в национальную стратегию обороны. Де-факто интернет-пространство стало новой сферой ведения военных действий. В США для наступательных действий и защиты важных объектов от киберугроз создано киберкомандование (Cybercom). В России в 2014 году созданы войска информационной безопасности (кибервойска). В Китае также состоят на службе порядка 20 тысяч хакеров. Кроме указанных стран, к кибервойне (cyberwarfare) также готовятся Иран, Израиль, европейские страны.

Основная цель кибервойск — защита инфраструктуры страны и асимметричное воздействие на противников, которое представляет собой нанесение вреда с использованием всех доступных технологий.

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

Мифы про Суперджет

История

Как писал эксперт по безопасности правительства США Ричард Кларк в своей книге «Кибервойна» (англ. CyberWarfare) (вышла в мае 2010 года) «кибервойна — действия одного национального государства с проникновением в компьютеры или сети другого национального государства для достижения целей нанесения ущерба или разрушения». Британский журнал The Economist описывает киберпространство как «пятую область войны, после земли, моря, воздуха и космоса».

Первые шаги в области военных действий в киберпространстве были предприняты в начале 2000-х годов. Были образованы:

- 2005 год: Агентство сетевой и информационной безопасности Европейского Союза

- 2010 год: Кибернетическое командование США.

- 2014 год: Войска информационных операций

Ссылки

Лучшие семена – с растений весенней посадки

Фацелия – сидерат, который имеет одну особенность. Посев культуры происходит с ранней весны до полной осени. 99-100% схожестью отличаются только семена, полученные из растений весенней посадки. Только они успевают дозреть и дать посевной материал, из которого вырастут мощные кусты сидерата.

С целью получить семена для дальнейшего выращивания культуры, рекомендуется не запаздывать с весенним севом. Если весна выдалась сухой, придется неоднократно провести орошение грунта – это ускорит появление всходов и период цветения. Именно от того, насколько полноценно пройдет цветение и дозревание семенных коробочек, зависит, получится ли получить посевной материал для следующего года.

Еще одно достоинство семян, полученных от весенней посадки культуры – они отличаются размерами. Хранить и досушивать такие зернышки тоже намного проще, чем мелкие семена – они редко портятся и не теряют схожести в продолжение нескольких лет.

Литература

- на русском языке

- Овчинский В. С., Ларина Е. С. Кибервойны XXI века.О чём умолчал Эдвард Сноуден. — М.: Книжный мир, 2014. — 352 с. — ISBN 978-5-8041-0723-0.

- на других языках

- Bodmer, Kilger, Carpenter, & Jones. Reverse Deception: Organized Cyber Threat Counter-Exploitation. — New York: McGraw-Hill Osborne Media, 2012. — ISBN 0-07-177249-9, ISBN 978-0-07-177249-5.

- Warf, Barney. A new frontier for political geography // Political Geography. — 2014.

- Martin W., Kaemmer E. Cyberspace Situational Understanding for Tactical Army Commanders (англ.) // Military Review : журнал. — 2016. — July-August. — С. 18-24.